Satacom: nueva campaña intenta robar criptomonedas de 30,000 internautas, con Brasil y México liderando la lista de países afectados

Investigación de Kaspersky revela que el grupo utiliza una extensión maliciosa para navegadores Chrome, Brave y Opera que le permite realizar el robo de manera sigilosa

Una extensión maliciosa para los navegadores Chrome, Brave y Opera está siendo utilizada para robar criptomonedas de víctimas como parte de una reciente campaña de Satacom, descubierta por Kaspersky. Los productos de la empresa bloquearon el malware en los dispositivos de cerca de 30,000 usuarios durante los últimos dos meses, con Brasil y México siendo los países más afectados. Los atacantes han implementado una variedad de acciones maliciosas para garantizar que la extensión no se detecte mientras el usuario desprevenido navega por los sitios web de intercambio de criptomonedas objetivo, entre ellos Coinbase y Binance. La extensión además permite a los agentes de amenazas ocultar cualquier notificación de transacciones enviada a la víctima por estos sitios web para mantener el robo encubierto por más tiempo. Los detalles técnicos de la nueva campaña están disponibles en el informe completo publicado en Securelist.

Esta campaña reciente está vinculada al downloader Satacom, una notoria familia de malware, activa desde 2019, que se distribuye principalmente a través de publicidad maliciosa ubicada en sitios web de terceros. Los enlaces o anuncios maliciosos redirigen a los usuarios a servicios falsos para compartir archivos y otras páginas maliciosas donde se ofrece descargar un archivo que contiene el Satacom Downloader. En el caso de esta reciente campaña, lo que se descarga es la extensión maliciosa del navegador.

El objetivo principal de la campaña son los bitcoins (BTC) de las víctimas, los cuales son robados mediante una técnica de inyección de código en páginas web legítimas para el intercambio de criptomonedas, con el fin de obtener todos los datos necesarios para llevar a cabo el hurto financiero, incluidos los tokens de autenticación. Los expertos también afirman que el malware se puede cambiar fácilmente para apuntar a otros tipos de criptomonedas. Según la telemetría de Kaspersky, la mayor cantidad de usuarios de Internet afectados por la campaña reciente se encuentran en Brasil, México, Argelia, Turquía, India, Vietnam e Indonesia.

País | Usuarios afectados |

Brasil | 3996 |

México | 2056 |

Algeria | 1790 |

Turquía | 1418 |

India | 1127 |

Vietnam | 1010 |

Indonesia | 1003 |

Ranking de países con el mayor número de usuarios afectados, abril-mayo 2023

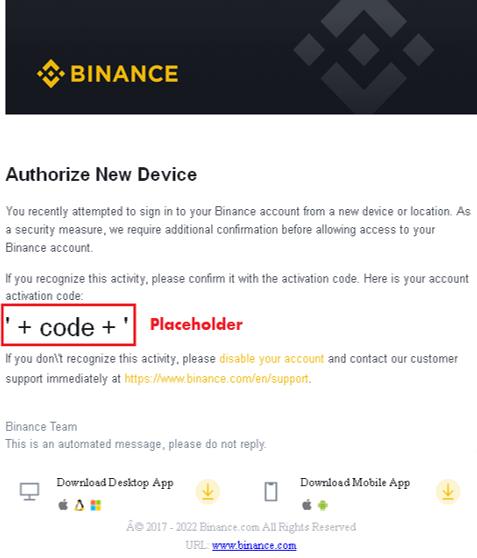

La manipulación del navegador ocurre mientras el usuario navega por sitios web de intercambio de criptomonedas específicos. La campaña está dirigida a los usuarios de Coinbase, Bybit, Kucoin, Huobi y Binance. Además de robar criptomonedas, la extensión lleva a cabo acciones adicionales para ocultar su actividad principal. Por ejemplo, oculta las confirmaciones de transacciones que se hacen por correo electrónico y modifica los hilos de correo electrónico existentes de los sitios web de criptomonedas para crear hilos falsos que se parecen a los reales.

Plantilla de un hilo de correo electrónico falso

Cabe señalar que, en esta campaña, los agentes de amenazas no necesitan encontrar formas de colarse en las tiendas de extensiones oficiales, ya que utilizan el downloader Satacom para la entrega. La infección inicial comienza con un archivo ZIP, que se descarga de un sitio web que parece imitar los portales de software que permiten al usuario bajar el programa deseado (a menudo descifrado) de forma gratuita. Generalmente, Satacom descarga varios binarios en la máquina de la víctima. En este caso, los investigadores de Kaspersky observaron un script de PowerShell que realiza la instalación de una extensión de navegador maliciosa. A partir de la infección, el fraude se realiza en conjunto con una serie de acciones maliciosas permiten que la extensión se ejecute de forma sigilosa.

“Parece que los usuarios latinoamericanos se rehúsan a entender que el almuerzo ‘gratis’ no existe, porque la piratería sigue siendo una forma efectiva para infectar los dispositivos de las víctimas. La primera y segunda posiciones en la lista de los países más afectados por esta nueva campaña lo confirma. En cuanto a los aspectos técnicos de este ataque, es importante señalar que la infección a través de una extensión maliciosa puede afectar a cualquier plataforma, ya sea Windows, Linux o macOS. Además de una buena solución de seguridad, también es importante revisar las cuentas en línea constantemente para asegurar de que todo esté bien”, advierte Fabio Assolini, Director del Equipo de Investigación y Análisis para América Latina en Kaspersky.

Para potenciar los beneficios del uso de criptomonedas de manera segura, los expertos de Kaspersky recomiendan:

- Tenga cuidado con las estafas de phishing: los estafadores a menudo usan correos electrónicos de phishing o sitios web falsos para hacer que las personas revelen sus credenciales de inicio de sesión o claves privadas. Siempre verifique dos veces la URL del sitio web y no haga clic en ningún enlace sospechoso.

- No comparta sus claves privadas: sus claves privadas desbloquean su billetera de criptomonedas. Manténgalas privadas y nunca las comparta con nadie.

- Infórmese: manténgase informado sobre las amenazas cibernéticas más recientes y las mejores prácticas para mantener sus criptomonedas seguras. Cuanto más sepa sobre cómo protegerse, mejor equipado estará para prevenir ataques cibernéticos.

- Investigue antes de invertir: antes de invertir en cualquier criptomoneda, investigue a fondo el proyecto y el equipo que hay detrás de él. Consulte el sitio web del proyecto, el libro blanco y los canales de redes sociales para asegurarse de que el proyecto sea legítimo.

- Use soluciones de seguridad: una solución de seguridad en la que pueda confiar protegerá sus dispositivos contra varios tipos de amenazas. Kaspersky Premium evita todos los fraudes de criptomonedas conocidos y desconocidos, así como el uso no autorizado de la potencia de procesamiento de su computadora para extraer criptomonedas.

El análisis técnico detallado del malware está disponible en Securelist.